Il modulo Anti Exfiltration dei firewall Serie‑S permette di controllare e limitare l’esfiltrazione

di dati dalla rete interna verso l’esterno.

Di seguito una panoramica delle sue funzioni e del suo utilizzo.

Accesso e attivazione

Il modulo si trova nel Menù Difesa Attiva → Anti Exfiltration

Stato predefinito: disattivato di default occorre abilitarlo

Finestra temporale: il monitoraggio avviene sulle ultime 24 ore.

Il contatore scorre in modo continuo e non conserva dati oltre questa finestra.

Principi di funzionamento

Misurazione per coppie IP

Il traffico viene analizzato per coppie di indirizzi IP (sorgente -> destinazione).

Se l’IP sorgente è interno, il traffico è considerato upload (uscita).

Se l’IP sorgente è esterno, il traffico è considerato download (ingresso).

Ogni coppia IP dispone di un contatore indipendente, così da valutare separatamente diversi flussi.

Soglie di traffico

La soglia predefinita configurabile è comune a tutti gli host che non hanno regole specifiche.

È possibile definire soglie personalizzate per singoli host.

Quando una soglia viene superata, il modulo può intraprendere

una o più azioni automatiche.

Reset delle segnalazioni

Quando si modifica la soglia predefinita o la soglia di un host, le segnalazioni

e i blocchi precedenti relativi a quell’host vengono resettati.

Il traffico già accumulato nelle 24 ore non viene azzerato; le nuove violazioni verranno valutate rispetto alla nuova soglia.

Interfaccia del modulo

Soglia predefinita

Questo valore rappresenta la quota di traffico concessa a host privi di configurazioni.

Sezioni di monitoraggio

la tabella “Monitoraggio Traffico” contiene tre tab principali:

Violazioni Soglia: elenco degli host che hanno superato la soglia verso una destinazione.

Connessioni Normali: mostra i flussi attivi che non hanno raggiunto il limite.

Configurazione: permette di attivare il sistema, definire la soglia predefinita e abilitare una o più azioni automatiche.

Violazioni Soglia

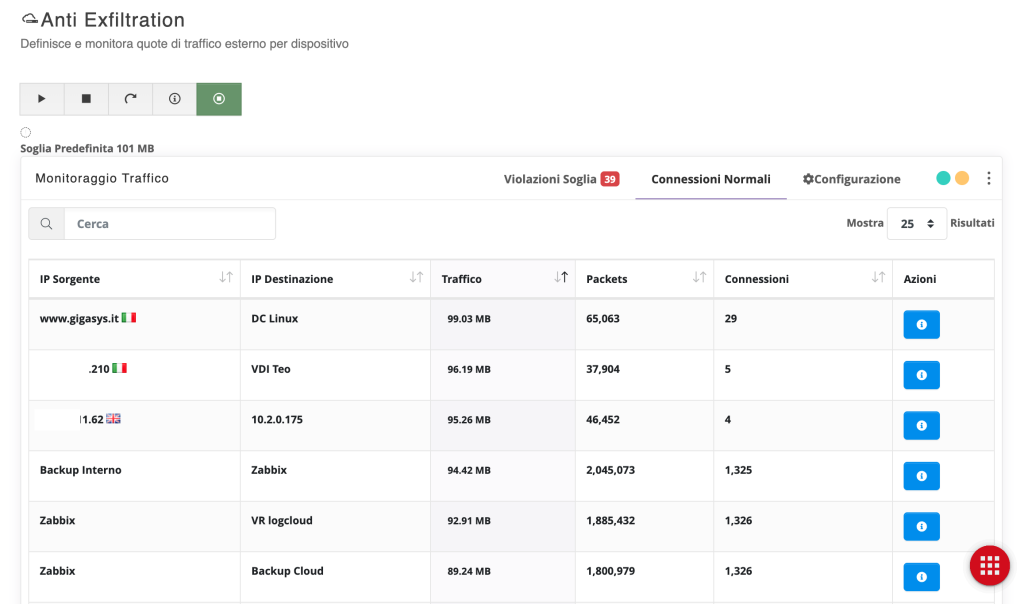

Per ogni violazione sono indicati:

L’IP sorgente e l’IP destinazione oltre al traffico generato nella finestra delle 24 ore.

La soglia assegnata e l’eventuale eccedenza,Il numero di pacchetti e di connessioni.

Accanto a ciascuna riga si trovano due pulsanti:

Dettagli (icona “i”): apre una finestra con l’elenco completo delle comunicazioni dell’IP sorgente verso la destinazione selezionata.

Block: blocca immediatamente il traffico fra l’IP sorgente e l’IP destinazione.

Cliccando sul valore nella colonna IP sorgente o IP destinazione è possibile aprire un modulo rapido per assegnare una soglia personalizzata a quell’host e associargli un’etichetta descrittiva.

Connessioni Normali

Questa sezione elenca le coppie IP che non hanno superato la soglia. Fornisce una panoramica delle comunicazioni ordinarie e consente di vedere chi si avvicina al limite.

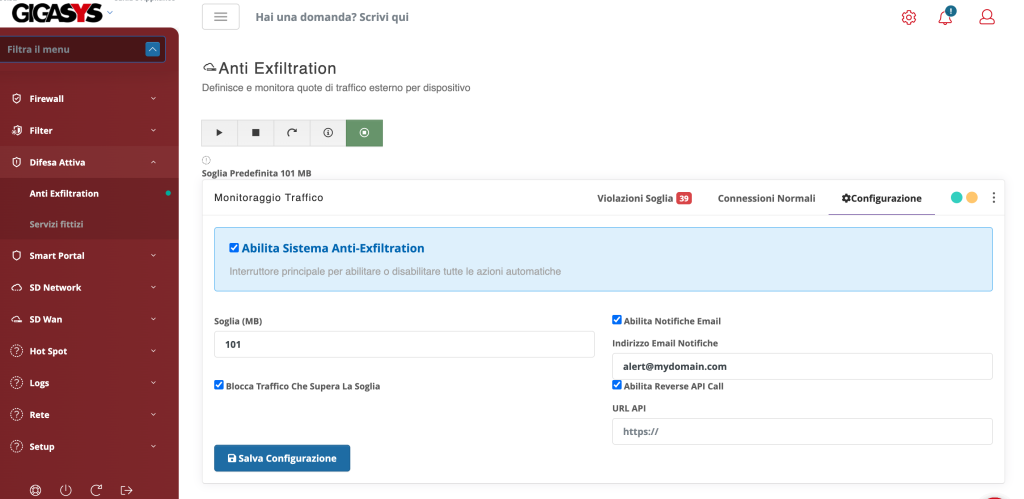

Configurazione

La scheda Configurazione include:

Abilitazione del sistema Anti Exfiltration tramite checkbox.

Soglia (MB) per impostare la quota predefinita.

Notifiche email con relativo indirizzo destinatario.

Opzioni per bloccare automaticamente il traffico che supera la soglia.

Attivazione della Reverse API Call per notifiche verso sistemi esterni.

Impostazioni e azioni

Abilitazione: attivare la funzione Anti Exfiltration spuntando la casella nella configurazione.

Definizione della soglia predefinita: scegliere un valore in MB appropriato; questo verrà applicato agli host privi di soglia personalizzata.

Azioni automatiche: selezionare se abilitare le notifiche email, il blocco del traffico e/o la chiamata a una API esterna. Specificare un indirizzo email di destinazione.

Analisi delle violazioni: consultare la tab Violazioni Soglia per vedere chi ha superato il limite, utilizzare il pulsante Dettagli per indagare i flussi e decidere eventuali blocchi.

Personalizzazione degli host: utilizzare il click sugli IP in tabella o la sezione Configurazione per definire soglie personalizzate.

Ogni modifica resetterà le segnalazioni e i blocchi per l’host in questione, ma manterrà il contatore di traffico corrente.

Verifiche periodiche

Controllare regolarmente le impostazioni e le soglie per assicurarsi che siano allineate con le esigenze della rete.

Adeguare eventuali quote per host che necessitano di più banda o, al contrario, ridurre la soglia per host a rischio.