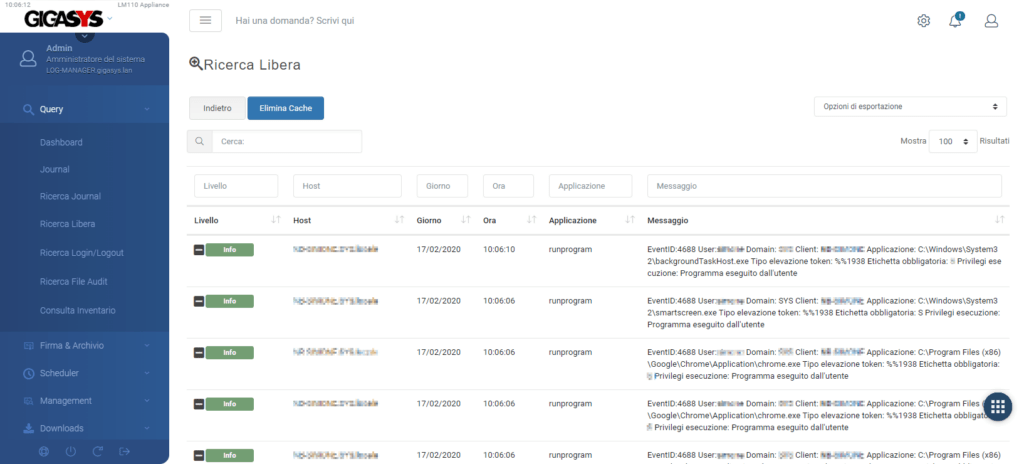

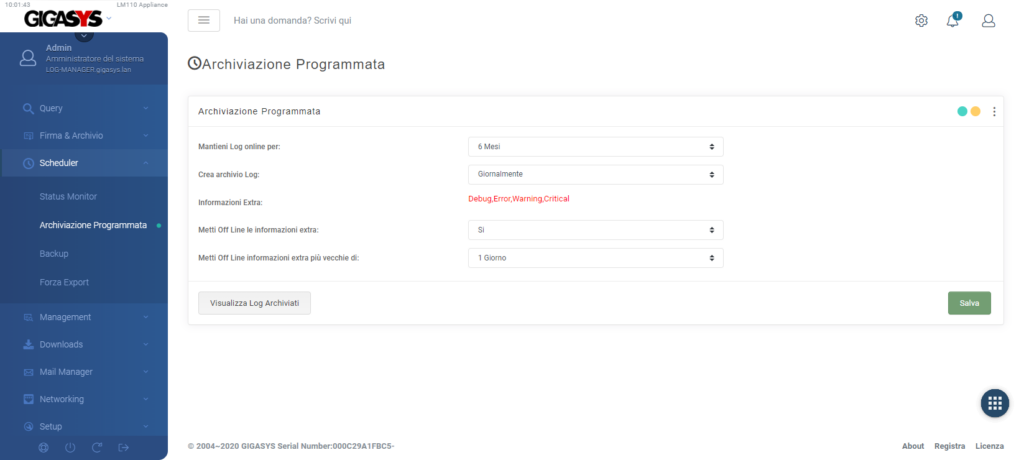

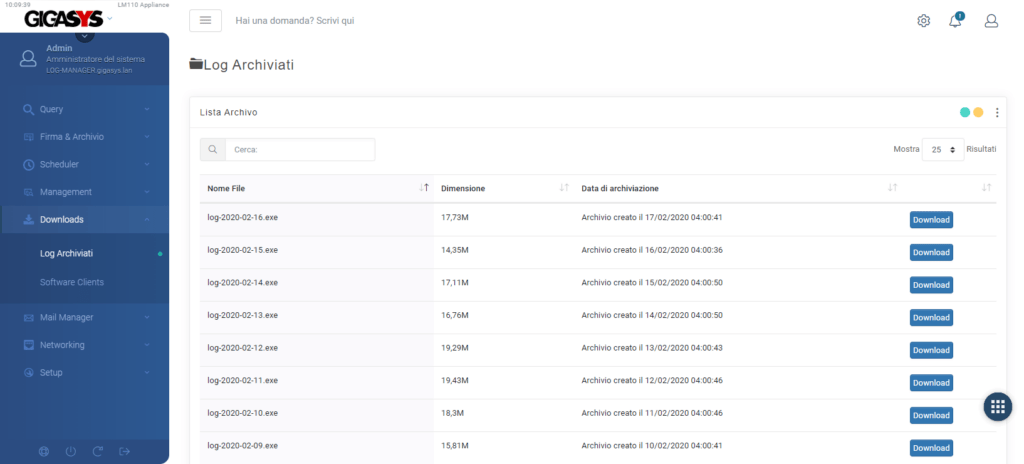

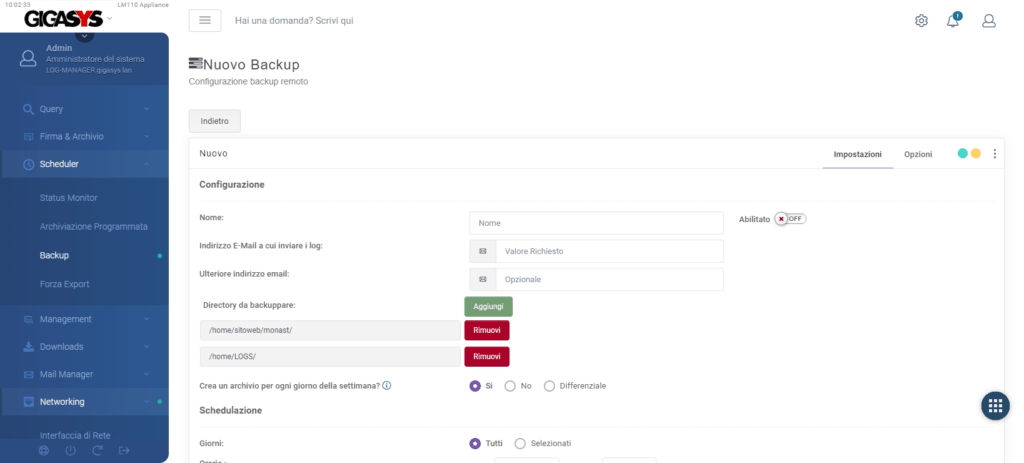

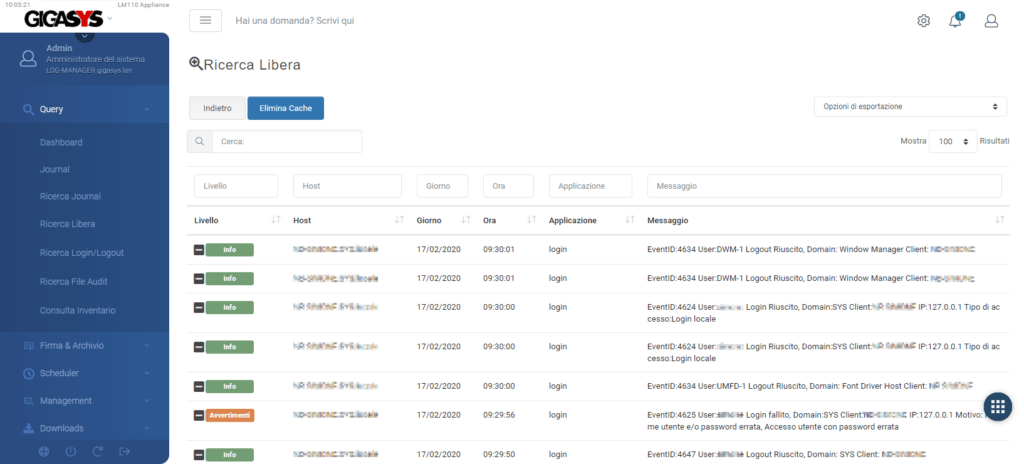

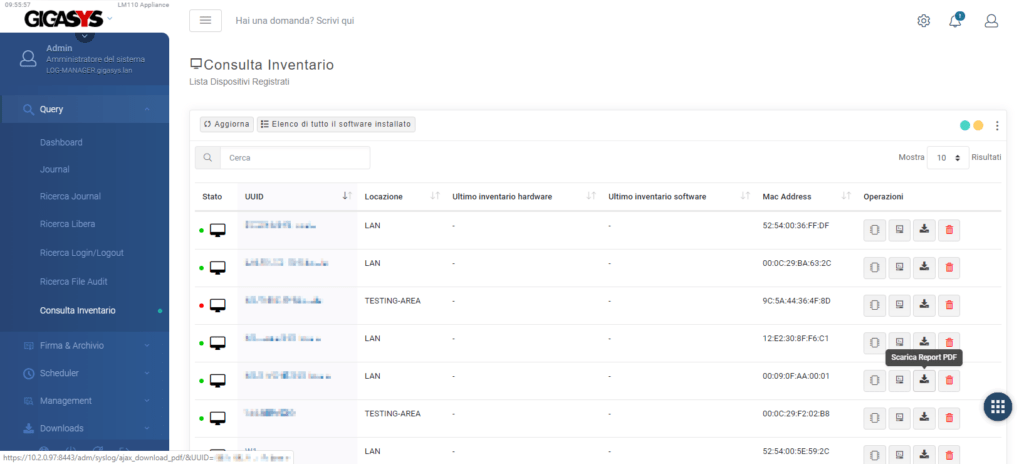

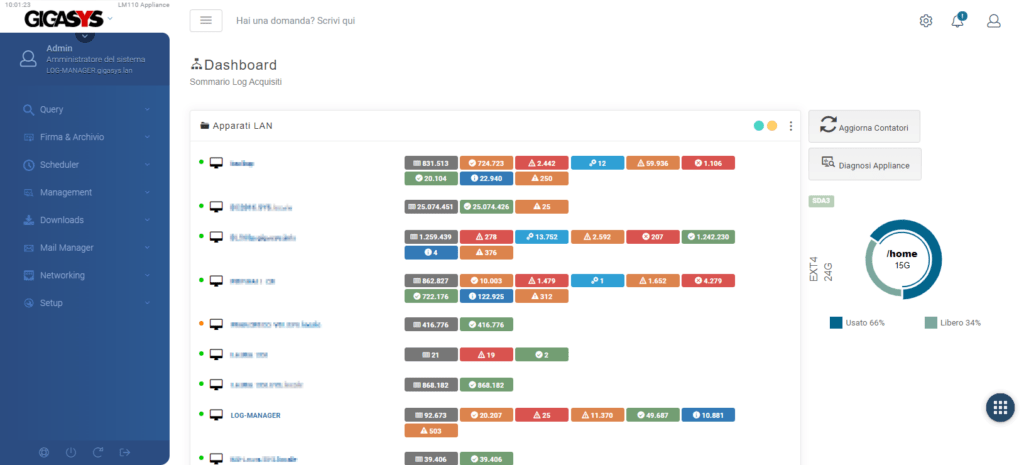

Con l’appliance LOG Manager, è possibile replicare tutti gli eventi dei vostri PC e server, inclusi firewall, switch, hypervisor e altro, offrendo la possibilità di consultare l’attività passata e corrente in qualsiasi momento. Questo vi consente di avere una visione chiara e completa di ciò che accade all’interno della vostra infrastruttura IT.

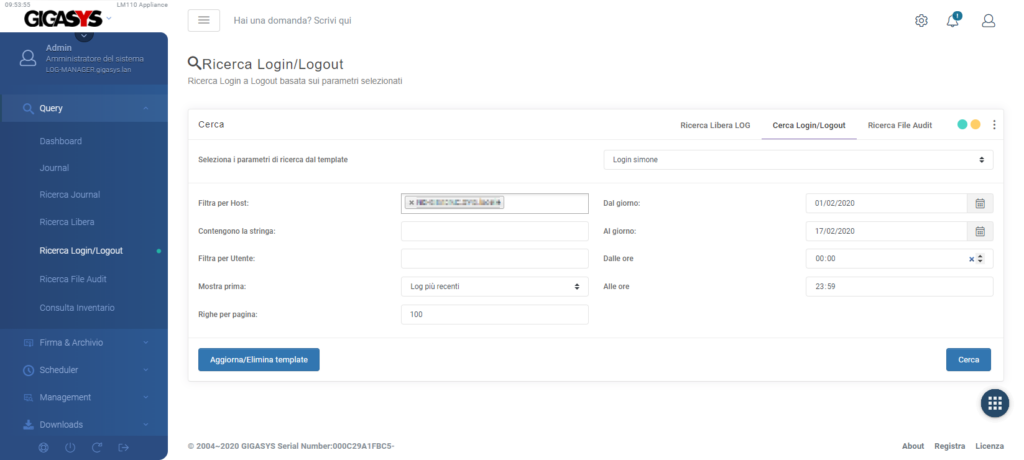

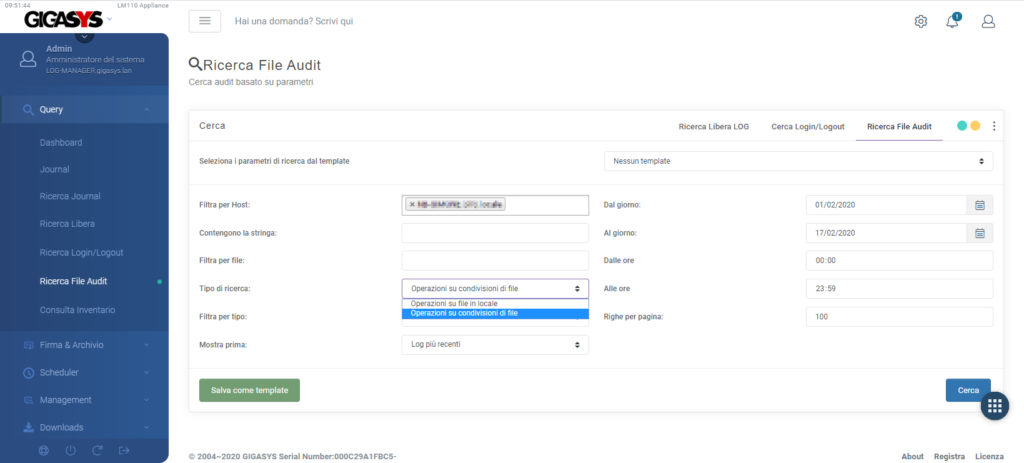

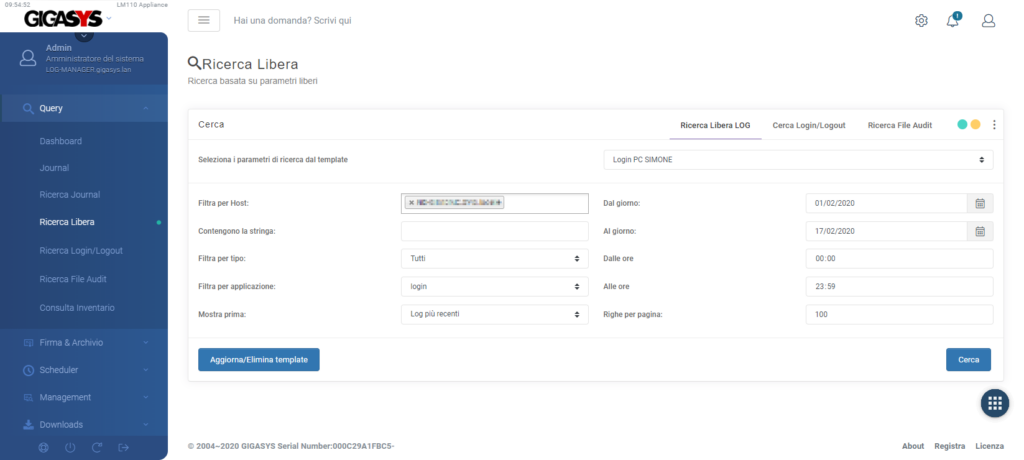

L’interfaccia di ricerca di LOG Manager è altamente intuitiva e di facile utilizzo, ed è nativamente in lingua italiana per una migliore esperienza utente. Potete effettuare ricerche specifiche su eventi, attività e parametri rilevanti utilizzando un normale browser.

Inoltre, l’accesso multiutenza vi permette di definire profili utente differenziati in base ai ruoli e alle responsabilità assegnate.